Ⅰ. VPN 이란?

공개된 네트워크(인터넷)를 사용해서 기업 및 조직의 시스템에 접근할 수 있도록 터널을 연결하는 기술입니다.

사용자 인증, 주소 및 라우터 체계의 비공개와 데이터 암호화, 사용자 Access 권한을 제어하기 때문에 보안성이 좋습니다.

Ⅱ. IPSEC ( IP Security) VPN 이란?

인터넷 상에서 전용회선과 같이 이용 가능한 가상적인 전용 회선을 구축하여 도청당하는 등의 행위를 방지하는 통신 규약,

보얀에 취약한 인터넷에서 안정한 통신을 실현하는 통신규약입니다.

Ⅲ. IPSec의 특징

1) 인터넷 경유 구간에, 일종의 보안 통로인 터널링 형성을 가능케 함

- Layer 3 계층에서, 캡슐화에 의해 보안 통로 제공

2) 응용 소프트웨어 필요 없이, 대부분 운영체제에서 직접 제공

- 수송계층(TCP,UDP등) 하위에서 구현되기 때문에, 응용에 투명함

- 대부분, 운영체제 쪽에서 IPSec 구현 기능을 직접 제공하는 편임

3) 가상사설망(VPN)에서 특히 많이 사용

- Site to Site, Client to Server, Client to Gateway 등 다양한 적용 가능

4) IP 버젼별 요구 수준

- IPv4 : 선택적인 요구사항

- IPv6 : 보다 강제적인 요구사항

Ⅳ. IPSec의 프로토콜 구조

* IP 계층에서 안전하게 데이터를 보호하기 위하여 다음과 같이 복수의 요소들로 구성

1. 보안성을 제공하기 위한 2가지 종류의 프로토콜 헤더

1) AH (인증 헤더, Authentication Header) : 발신지 인증,데이터 무결성 만을 보장

2) ESP (캡슐화된 보안 페이로드, Encapsulating Security Payload) : 발신지 인증,데이터 무결성,기밀성 모두를 보장

2. 키 관리를 위한 기능 및 기반구조를 정의하는 프로토콜

1) IKE (Internet Key Exchange)

- IPSec을 위한 SA(보안연관)을 생성하며, 그에따른 키 교환을 수행하는 복합 프로토콜

- 공개 키 방식 구현이 가능하도록, 공개키,개인키 교환을 하는 프로토콜

2) ISAKMP (Internet Security Association and Key Management Protocol)

- IKE 교환을 위한 메세지 형식,전달 절차 등을 규정하는 기반구조로써 설계됨

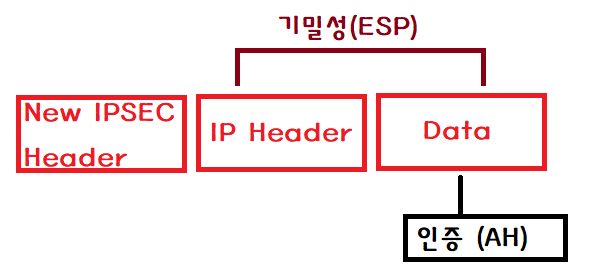

Ⅴ. IPSEC 터널링 모드

IPSEC 의 전송 모드는 데이터에 대해서 암호화를 수행하지만, IP 헤더에 대해서는 암호화를 수행하지 않습니다.

터널모드는 보안 IPSEC 헤더를 추가하고 IP 헤더와 데이터 모두를 암호화합니다.

Ⅵ. IPSEC VPN 전송모드

| 종류 | 설명 | 보호범위 | 보호구간 |

| 터널 모드 (Tunneling Mode |

VPN과 같은 구성으로 패킷의 출발지에서 일반 패킷이 보내지면 중간에서 IPsec을 탑재한 중계 장비가 패킷 전체를 암호화(인증)하고 중계 장비의 IP를 붙여 전송 | - IP 패킷 전체를 보호 - 암호화된 패킷에 IP 패킷에 IPSec 헤더를 추가하여 라우팅을 수행 - IPSec 헤더는 구간 간 이동에 대한 정보만 있으므로 종단 정보(출발지, 목적지)와 트래픽 경로는 보호 |

- 일반적으로 터널/보안 게이트웨이 구간 또는 종단 노드와 터널/보안 게이트웨이 구간의 IP 패킷 보호를 위해 사용 |

| 전송 모드 (Transport Mode) |

패킷의 출발지에서 암호화(인증)를 하고 목적지에서 복호화가 이루어지므로 End-to-End 보안을 제공 | - IP 헤더를 제외한 IP 패킷의 페이로드(Payload)만을 보호 - IP 헤더는 암호화하지 않으므로 트래픽 경로는 노출 |

- 일반적으로 종단 노드(End Node) 구간의 IP 패킷 보호를 위해 사용 |

Ⅶ. IPSEC VPN 키 관리 담당

| 종류 | 설명 |

| ISAKMP | - Internet Security Association / Key Manager Protocol - Security Association 설정, 협상, 변경, 삭제 등 SA 관리와 키 교환을 정의 했으나 키교환 메커니즘에 대한 언급은 없음 |

Ⅷ. IPSEC VPN 인증과 암호화를 위한 Header

1) AH

| Original IP Header | AH | Original Payload |

2) ESP

| Original IP Header | ESP Header | Original Payload(암호화) | ESP Trailer | ESP Authentication |

'네트워크' 카테고리의 다른 글

| FQDN, PQDN에 대해 알아보겠습니다. (0) | 2023.01.12 |

|---|---|

| LLCF(Link Loss Carry Forward) 에 대해 알아보겠습니다. (0) | 2023.01.10 |

| ping ( ICMP 를 활용한 호스트 상태확인) (0) | 2023.01.04 |

| Tracert (구간마다 지나는 게이트웨이 확인) (0) | 2023.01.04 |

| Snort 에 대해 알아보도록 하겠습니다. (1) | 2022.12.28 |